Касперский контроль рабочего места что это

Защищаем виртуальные рабочие места

Несмотря на устойчивый миф заведомой защищенности, виртуальная инфраструктура нуждается в защите не меньше чем физическая.

Использование виртуализации рабочих мест (Virtual Desktop Infrastructure, VDI) для многих организаций стало стандартом де-факто. Две основные значимые бизнес-причины для этого: сокращение издержек и упрощение части задач системного администрирования. Помимо этого использование технологии VDI позволяет быстро создавать чистые типовые рабочие станции и организовывать мобильный доступ сотрудников с самых разных устройств.

Несмотря на устойчивый миф заведомой защищенности, виртуальная инфраструктура нуждается в защите не меньше, чем физическая. Практически все существующие угрозы остаются актуальными и для виртуальных машин. Подробнее о самой технологии VDI, ее достоинствах и недостатках, а также о необходимости защиты можно прочесть в этой статье. Мы же хотим поговорить о наших инструментах, разработанных именно для защиты виртуальных сред.

Защищаем виртуальные рабочие места #виртуальныесреды

Почему не подходят обычные защитные решения для физических машин?

Для начала давайте разберемся, что не так со стандартными решениями. По сути, основная проблема — прямое следствие главного преимущества виртуализации. То есть экономии ресурсов. Ведь что делает гипервизор с доступной памятью и вычислительными мощностями? Делит между несколькими виртуальными машинами. Следовательно, чем более ресурсоемкие процессы запускаются на каждой из них, тем меньше машин можно будет развернуть в инфраструктуре. И тем ниже будет отказоустойчивость всей системы.

А между тем на каждой из машин работает один и тот же «софт». То есть процессор физического сервера, на котором развернута виртуальная инфраструктура, по сути, загружен множеством копий одной и той же задачи. И тут возникает еще одна проблема — так называемые штормы активности. Они особенно неприятны в инфраструктурах, где развертывается большое количество виртуальных машин с однотипным программным обеспечением. Чтобы не ходить далеко за примером, давайте рассмотрим наши родные защитные решения.

Дело в том, что нагрузка, которую создают программы, неравномерна. Большую часть времени защитные продукты находятся в состоянии готовности, ожидая атаки, но периодически они должны производить полное сканирование машины. И представьте себе такую картину: на всех виртуальных машинах сканирование запускается одновременно. К чему это приведет? К перегрузке и, следовательно, замедлению.

Как Kaspersky Security для виртуальных сред | Легкий агент защищает VDI

Для защиты виртуальных сред у «Лаборатории Касперского» есть два подхода, реализованных в решении Kaspersky Security для виртуальных сред. Первый — Kaspersky Security для виртуальных сред | Защита без агента, ничего не устанавливающий на виртуальную машину и работающий только в инфраструктуре под управлением VMware vSphere. Второй — Kaspersky Security для виртуальных сред | Легкий агент — устанавливает облегченную (но при этом полнофункциональную) версию защитного решения на каждую машину. Он может быть развернут под разными платформами — VMware, Microsoft Hyper-V, Citrix и KVM. И именно его мы считаем наиболее эффективным средством защиты VDI, поскольку он полностью поддерживает самые популярные решения для виртуализации десктопов — Citrix XenDesktop и VMware Horizon.

В основе этого решения лежит использование специализированной виртуальной машины (Security Virtual Machine, SVM), в которую вынесены все специфические инструменты для борьбы с киберугрозами. По сути, она берет на себя функцию защитного решения для остальных виртуальных машин, оснащенных легким агентом. Благодаря этому агенты могут, во-первых, отправлять данные для анализа и выполнять получаемые инструкции, а во-вторых, координировать задачи сканирования на разных агентах исходя из общей загрузки хоста.

Виртуальная инфраструктура нуждается в защите не меньше, чем физическая #виртуальныесреды

Наличие этого легкого агента позволяет эффективно защищать виртуальную машину благодаря наличию прямого доступа к ее памяти и глубоким системным процессам, а также дает возможность использовать дополнительные технологии безопасности, такие как веб-контроль, контроль приложений и устройств.

Контроль процессов в памяти сейчас особенно важен из-за стремления злоумышленников избежать обнаружения путем создания вредоносного ПО, работающего только в оперативной памяти, без сохранения файлов на диске. Именно легкие агенты делают возможным противодействие таким продвинутым техникам на виртуальной машине. Помимо этого техники детектирования, основанные на отслеживании поведения процессов, позволяют обнаруживать зловредов, код которых надежно обфусцирован (запутан или замаскирован с целью затруднения анализа и понимания алгоритмов работы), а следовательно, не может быть обнаружен на уровне файловой системы.

Реализованная в Kaspersky Security для виртуальных сред | Легкий агент защита от эксплойтов (Automatic Exploit Prevention) предназначена для борьбы с эксплуатацией уязвимостей, в том числе и уязвимостей нулевого дня (то есть вновь открытых и неизвестных ранее).

Один из мощнейших проактивных слоев защиты виртуальной машины — контроль приложений при помощи динамических списков разрешенных программ. Благодаря его использованию вредоносные приложения просто не смогут запуститься, если их нет в составленном системным администратором реестре доверенного ПО и/или в постоянно обновляемой «Лабораторией Касперского» базе безопасного софта.

Также можно упомянуть, что наличие легкого агента позволяет выявить и предотвратить сканирование портов (а этот трюк часто применяется злоумышленниками на этапе сбора данных об атакуемой машине). И это далеко не полный список технологий, применяемых для защиты виртуальных сред.

Однако при создании Kaspersky Security для виртуальных сред | Легкий агент немало внимания было уделено и бережному отношению к ресурсам. Например, центральная виртуальная машина безопасности (SVM) поддерживает разделяемый кэш (shared cache), за счет которого файлы, уже просканированные на одном из узлов, не нужно проверять повторно, так как данные об их проверке уже сохранены в кэше.

Благодаря всем этим технологиям наше решение на базе легкого агента способно, с одной стороны, обеспечить надежный уровень защиты виртуальных сред, а с другой — не создать лишней нагрузки на инфраструктуру, а значит, сэкономить ресурсы.

Контроль над приложениями на рабочем месте

Сейчас трудно представить себе компанию, ИТ-менеджмент которой не занимается разработкой и внедрением политик безопасности, пытаясь улучшить защиту важных данных. Ранее мы рассказывали о технологиях Device Control и Web Control, предназначенных,

Сейчас трудно представить себе компанию, ИТ-менеджмент которой не занимается разработкой и внедрением политик безопасности, пытаясь улучшить защиту важных данных. Ранее мы рассказывали о технологиях Device Control и Web Control, предназначенных, соответственно, для контроля внешних устройств и реализации ограничений на посещение сотрудниками различных веб-сайтов. Но защита важных корпоративных данных не будет полной без контроля над программами, которые устанавливают и запускают ваши сотрудники. Причем речь идет не только о блокировании вредоносных программ. Эффективная система защиты должна знать о том, какими программными инструментами пользуются работники, и блокировать запрещенные приложения. В числе последних могут быть и игровые приложения, отрицательно сказывающиеся на эффективности сотрудников, и те программы, которые могут быть случайно или намеренно использованы для кражи корпоративных данных. Один из самых эффективных в индустрии методов контроля над программами доступен в решении Kaspersky Endpoint Security 8 for Windows.

Ограничения на установку программ формально существуют практически во всех компаниях, во многих используются базовые методы инструментального контроля, чаще всего – путем лишения пользователя прав администратора. Новым сотрудникам также нужно ознакомиться и согласиться с документом, описывающим политики безопасности. Насколько неэффективен такой подход, можно увидеть по результатам тестирования корпоративного продукта «Лаборатории Касперского» в одной достаточно крупной компании. Те или иные нарушения утвержденных правил были обнаружены на половине компьютеров. 50% инцидентов были связаны с установкой программ для удаленного управления компьютером, 18% — с установкой запрещенных в компании программ для обмена мгновенными сообщениями, в 15% случаев были установлены не относящиеся к работе программы. И это несмотря на действующий в компании запрет на использование сторонних приложений. Кроме того, 1% инцидентов были связаны с заражением рабочей станции вредоносным ПО из-за ошибок в реализации политик безопасности.

Технология Application Control позволяет не только блокировать запуск опасных и просто нежелательных программ, но и контролирует запуск легитимных приложений на принадлежащих компании рабочих станциях. Для решения этой задачи Application Control использует многоступенчатую систему проверки. На первом этапе технология ищет программу в списках, созданных системным администратором компании. Если результат поиска отрицательный, Application Startup Control отправляет запрос в глобальную базу данных о легитимных программах, расположенную в облаке Kaspersky Security Network (KSN). В ней содержится информация о более чем 500 миллионах программ со всего мира, и каждый день добавляется в среднем еще миллион. Конечно же, неизвестная программа проверяется антивирусным движком «Лаборатории Касперского», что позволяет отфильтровать вредоносные программы. Благодаря тому, что корпоративное решение «Лаборатории Касперского» знает и о вредоносных программах, и о легитимных приложениях, обеспечивается эффективная защита компьютеров в компании. Кроме того, такой подход снижает нагрузку на ресурсы компьютера, так как позволяет не анализировать детально те программы, которые были признаны добросовестными. Важное преимущество технологии Application Control, как и в случае с технологиями контроля веб-активности и использования внешних устройств, заключается в том, что защита обеспечивается не только для офисных компьютеров, но и для устройств за пределами корпоративной сети, с общими правилами и настройками безопасности.

Обзор технологий контроля запуска приложений и списков разрешенных приложений доступен на Securelist.

Касперский контроль рабочего места что это

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

Контроль устройств управляет доступом пользователей к установленным или подключенным к компьютеру устройствам (например, жестким дискам, камере или модулю Wi-Fi). Это позволяет защитить компьютер от заражения при подключении этих устройств и предотвратить потерю или утечку данных.

Уровни доступа к устройствам

Контроль устройств управляет доступом на следующих уровнях:

Вы можете настроить доступ устройств следующим образом:

Вы можете настроить доступ устройств следующим образом:

Вы можете добавить доверенные устройства по следующим данным:

Контроль устройств регулирует доступ пользователей к устройствам с помощью правил доступа. Также Контроль устройств позволяет сохранять события подключения / отключения устройств. Для сохранения событий вам нужно настроить отправку событий в политике.

При подключении к компьютеру устройства, доступ к которому запрещен Контролем устройств, Kaspersky Endpoint Security заблокирует доступ и покажет уведомление (см. рис. ниже).

Уведомление Контроля устройств

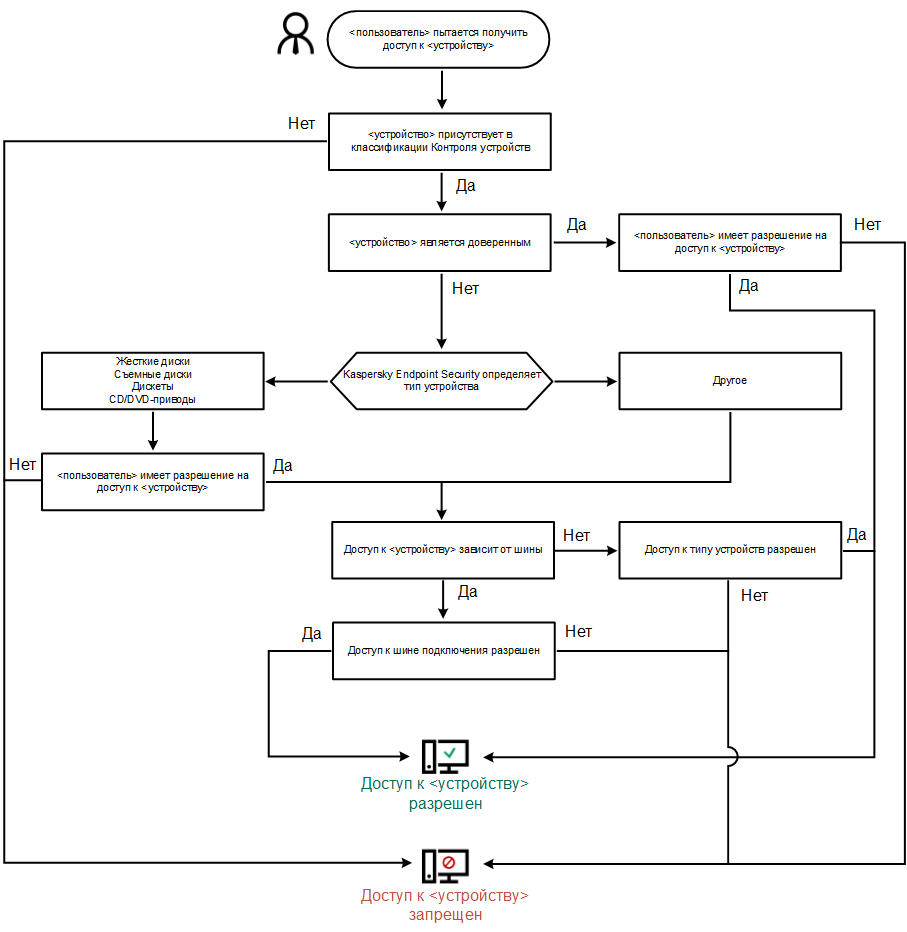

Алгоритм работы Контроля устройств

Kaspersky Endpoint Security принимает решение о доступе к устройству после того, как пользователь подключил это устройство к компьютеру (см. рис. ниже).

Алгоритм работы Контроля устройств

Если устройство подключено и доступ разрешен, вы можете изменить правило доступа и запретить доступ. В этом случае при очередном обращении к устройству (просмотр дерева папок, чтение, запись) Kaspersky Endpoint Security блокирует доступ. Блокирование устройства без файловой системы произойдет только при последующем подключении устройства.

Если пользователю компьютера с установленной программой Kaspersky Endpoint Security требуется запросить доступ к устройству, которое, по его мнению, было заблокировано ошибочно, передайте ему инструкцию по запросу доступа.