Кейлоггер что это такое

Что такое кейлоггеры и как от них защититься?

Клавиатурным вводом мы пользуемся ежедневно. У персональных компьютеров, смартфонов, банкоматов и касс самообслуживания есть клавиатуры для ввода ПИН-кодов и другой информации. Если с ПК и телефонами мы привыкли действовать осторожно, то от банкоматов и прочих устройств в публичных местах обычно подвоха не ждем. А зря: кейлоггер может застать врасплох где угодно.

Если устройство заражено шпионской программой под названием кейлоггер, введенная информация вмиг отправится в руки посторонним лицам.

Опасность кейлоггера в том, что он перехватывает весь вводимый с клавиатуры текст, а вместе с ним и сугубо личную информацию – ПИН-коды, логины, пароли и пр. Как и любое шпионское ПО, кейлоггер не стремится выдавать своего присутствия. Чтобы защитить себя от этой угрозы, надо знать, как она попадает в систему и по каким признакам выявляется.

Что такое кейлоггер?

Цель клавиатурного шпиона – незаметно регистрировать взаимодействие пользователя с клавиатурой. Кейлоггеры бывают двух типов – программные и аппаратные, то есть в виде компьютерного приложения или физического устройства. Аппаратные кейлоггеры встречаются нечасто, они реализуются в виде USB-ключа или веб-камеры. Далее мы будем говорить об угрозе программного типа.

Клавиатурные шпионы используются для похищения платежных данных, которые пользователи вводят при оформлении покупок.

Кейлоггеры могут перехватывать данные не только с компьютерных клавиатур. Шпионское ПО такого рода встречается и в мобильной среде. От него не застрахованы ни Android, ни iOS.

Как кейлоггер заражает систему?

Если кейлоггеры настолько опасны, то и попадать к пользователю они должны незаметно. Действительно, для их распространения хакеры проявляют изобретательность, играя на людских слабостях и усыпляя бдительность.

Фишинг

Очень популярная тактика распространения вредоносов разного рода. Сюда относятся поддельные электронные письма, сообщения и вложения, в которых адресата убеждают кликнуть на опасную ссылку. Что находится по ссылке – одному хакеру известно.

Троянские программы

Троянские программы могут скрывать в себе все, что угодно, в том числе и кейлоггеры. Пути их распространения – электронная почта, зараженные сайты, взломанные программы.

Трояны-кейлоггеры постоянно совершенствуются. Их задача – красть платежные данные, вводимые при покупках в интернете.

Зараженные сайты

На зараженных и фейковых сайтах скрывается код, который может запустить на вашем компьютере установку кейлоггера. Все это происходит незаметно, так как для маскировки своих действий хакеры пользуются браузерными и системными уязвимостями.

Уже зараженная система

Если ваш компьютер, планшет или смартфон уже чем-то заражен, одна из опасных программ может «подтянуть» за собой еще и кейлоггер.

Как обнаружить кейлоггер?

Кейлоггеры не влияют на работу зараженной системы. Эта особенность отличает их от других вредоносных программ. Присутствие кейлоггера не угрожает вашим личным документам. В некотором смысле от этого их сложнее вычислить.

Следите за незначительными изменениями:

Как защититься от кейлоггеров?

Лучший способ уберечь себя от любого вредоносного ПО – сохранять бдительность и осторожность. Несмотря на то, что заметить клавиатурного шпиона непросто, его активность можно свести к минимуму еще до того, как он попадет на компьютер.

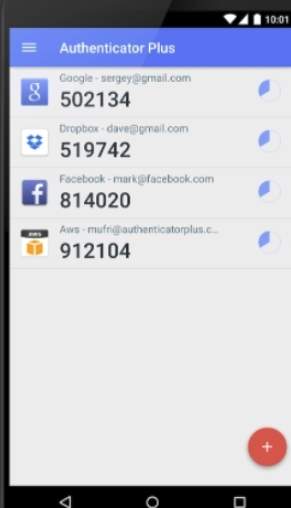

1. Настройте двухфакторную аутентификацию

Двухфакторная аутентификация (2FA) – это дополнительная и очень мощная преграда для злоумышленников, желающих получить доступ к вашему компьютеру или аккаунтам. Она подразумевает прохождение двух и более этапов проверки личности, прежде чем доступ к устройству или онлайн-ресурсу будет открыт.

Чтобы преодолеть 2FA, злоумышленнику потребуется иметь на руках несколько ваших личных устройств, а это невыполнимо при удаленном взломе. Конечно, и для самого пользователя вход в систему осложняется, поэтому двухфакторную аутентификацию рекомендуется применять только для особо важных учетных записей.

Для успешного прохождения двухфакторной проверки личности требуется одноразовый пароль, который при повторном входе уже не будет действовать. Таким образом внедрение 2FA значительно снижает вероятность проникновения кейлоггера в систему.

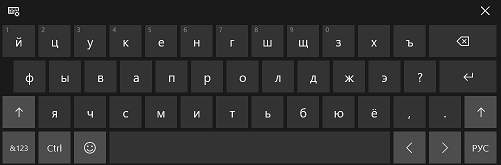

2. Используйте экранную или альтернативную клавиатуру

Большинство клавиатурных шпионов работают с традиционной раскладкой QWERTY. Переключившись на иную раскладку, можно сильно снизить риск того, что посредством кейлоггера хакеры обнаружат для себя что-то интересное.

Другая альтернатива – ввод символов с виртуальной или экранной клавиатуры. К ней рекомендуется прибегать при входе в платежные системы, доступе к финансовым счетам и для ввода особо конфиденциальной информации.

На большинстве компьютеров приложение для запуска экранной клавиатуры присутствует по умолчанию.

3. Не пожалейте средств на хороший антивирус

От кейлоггеров могут защитить и бесплатные антивирусы, однако покупка премиального продукта даст дополнительные преимущества: частое обновление антивирусных баз, более эффективные инструменты анализа и пр.

Хороший антивирус защитит не только от кейлоггеров, но и от других компьютерных угроз.

4. Будьте осторожны при переходе по ссылкам

Прежде всего научитесь отличать надежные сайты от поддельных.

Старайтесь не нажимать на всплывающие баннеры, не загружайте вложения в письмах от неизвестных отправителей, не принимайте спонтанные запросы на загрузку. Помните, что опасная ссылка может быть тщательно замаскирована. Ваша задача – убедиться в безопасности ресурса еще до клика.

5. Используйте защитную программу анти-кейлоггер

Против кейлоггеров существует отдельный вид защитных программ. Они ищут в системе признаки присутствия шпионского ПО, используя сигнатурные базы кейлоггеров, а также пресекают подозрительную активность.

Антикейлоггер нужен на компьютере еще и для того, чтобы скрывать учетные данные от потенциально присутствующих шпионов.

Как избавиться от кейлоггеров?

Обнаружить клавиатурного шпиона непросто, а вот устранить его наоборот – довольно легко. Есть два варианта – автоматический и ручной.

В автоматическом режиме кейлоггер удаляется посредством антивируса. Запустите сканирование и подтвердите удаление вредоносной программы, когда антивирус предложит такую опцию.

В ручном режиме искать местонахождение кейлоггера придется самостоятельно. Как только вы его найдете, перетащите файлы в корзину компьютера и удалите навсегда. Клавиатурный шпион не пускает корни глубоко в систему, поэтому маловероятно, что вы встретитесь с ним снова.

Всецело полагаться на защитные программы значит совершить ошибку. Без вашего содействия – а именно бдительности при работе с почтой и в интернете – любые антивирусы и брандмауэры бесполезны. Просто помните, что лучшее лечение – это профилактика.

Что такое клавиатурный шпион, как его обнаружить и удалить

Кейлоггер для пк записывает каждое нажатие клавиш на клавиатуре вашего компьютера. Таким образом, хакер может определять логины и пароли от разных сайтов.

Что такое кейлоггер?

Кейлоггеры также известны как регистраторы нажатий клавиш. Они запускаются сразу после старта операционной системы. Кейлоггер записывает каждое нажатие любой клавиши или только те, которые будут сделаны в определенных полях на сайтах.

Существует множество сценариев работы кейлоггеров. Особенно сложно противодействовать руткит. Антивирусные программы обычно не могут добраться до этого уровня, и поэтому подобные клавиатурные шпионы продолжают работать без каких-либо помех.

Аппаратные кейлоггеры

Не все кейлоггеры являются программами. Существует множество аппаратных шпионов. К ним относятся накладки на клавиатуру, акустические кейлоггеры (идентифицируют клавишу по звуку нажатия) и другие.

Но все-таки самые опасные – это программные кейлоггеры, которые хакеры распространяют через интернет.

Как кейлоггеры попадают на ваш компьютер

Лучший способ предотвратить запуск кейлоггера – заблокировать его еще до того, как он будет установлен. Для этого необходимо использовать хорошее антивирусное программное обеспечение.

Трояны часто состоят из нескольких частей, каждая из которых специализируется на определенной задаче. Исходный троян может работать как загрузчик, который распространяет вирусы. Кейлоггер запишет нажатия клавиш, а другой модуль отправит эту информацию злоумышленнику.

Как обнаружить кейлоггер

Самый простой способ обнаружить вирусное программное обеспечение – открыть диспетчер задач и проверить запущенные процессы. Многие из фоновых процессов имеют непонятные названия. Но их можно идентифицировать с помощью справочной документации, доступной в Сети.

В Windows правой кнопкой мыши по панели задач и выберите из контекстного меню пункт «Диспетчер задач».

Кейлоггеры стоит искать в разделе «Фоновые процессы» или «Автозагрузка», потому что они могут запускаться одновременно с операционной системой.

Чтобы избавиться от одной из программ в автозагрузке, кликните по строке с ее названием, а затем нажмите кнопку «Отключить», расположенную в нижней части окна.

Еще одно место для поиска подозрительной активности — отчет об использовании интернета приложениями ПК. Откройте панель управления, войдите в раздел «Сеть и Интернет» и выберите опцию «Использование данных».

Нажмите на кнопку «Просмотр сведений об использовании», чтобы увидеть список программ, которые имеют доступ к интернету. После этого идентифицируйте незнакомые вам программы.

Выполните аналогичную проверку расширений браузера. Отключите те, которые вы не устанавливали или не используете.

Чтобы добраться до расширений:

Как удалить кейлоггер

Комплексный анти-кейлоггер должен проверять все процессы, запущенные на вашем компьютере: BIOS, операционную систему, фоновые службы. А также сетевые настройки, плагины и настройки браузера.

Чтобы избавиться от кейлоггера, возможно, придется переустановить операционную систему.

Многие клавиатурные шпионы являются руткитами. Поэтому также может потребоваться специализированная утилита против данного типа вирусов. Ниже приводится список программ, которые помогают удалить кейлоггеры.

SpyShelter

Утилита имеет несколько уровней противодействия клавиатурным шпионам. После инсталляции данная программа будет работать постоянно. Таким образом, она сможет блокировать установку кейлоггеров на ПК.

Вторая линия обороны SpyShelter заключается в проверке наличия подозрительных операций. При обнаружении вредоносной программы SpyShelter попытается удалить ее.

Для полной защиты компьютера SpyShelter будет шифровать все нажатия клавиш, чтобы сделать их считывание бессмысленным для клавиатурных шпионов.

Zemana

Zemana предоставляет целый пакет средств защиты от вредоносных программ. Но они хуже справляются с идентификацией кейлоггеров, по сравнению с предыдущей утилитой.

Zemana также включает в себя средство шифрования передаваемых данных, блокировщик рекламы и сканер вредоносных программ.

Данная утилита постоянно работает в фоновом режиме, отслеживая активность и сканируя загрузки на наличие вредоносного программного обеспечения.

Malwarebytes Anti-Rootkit

Приложение сканирует операционную систему на наличие целого ряда руткит-вирусов, а не только клавиатурных шпионов.

Norton Power Eraser

Norton Power Eraser проверяет компьютер более глубоко, чем обычные антивирусные программы. При обнаружении подозрительных программа утилита сразу удаляет их. Такой подход может привести к неожиданной потере нужных приложений. Поэтому при использовании Norton Power Eraser вам придется переустанавливать необходимое программное обеспечение.

Bitdefender Rootkit Remover

Bitdefender обнаруживает новые руткиты раньше своих конкурентов. Как только его сканеры обнаруживают новый вирус, он попадает в базу шпионских программ.

aswMBR Rootkit Scanner

GMER является альтернативой aswMBR.

Sophos Rootkit Removal

Эта программа выполняет сканирование операционной системы по требованию и удаляет любые руткиты, включая клавиатурные шпионы.

Kaspersky Security Scan

Бесплатная версия Kaspersky Security Scan сканирует компьютер на наличие вредоносных программ. Платные программные продукты от этого разработчика включают в себя модули защиты личных данных.

McAfee Rootkit Remover

Еще один бесплатный инструмент для удаления руткитов, разработанный одним из лидеров отрасли. Утилита, работающая по требованию, просканирует систему и удалит все обнаруженные в ней вирусы.

Информация о кейлоггерах

Кейлоггеры были изобретены работодателями для отслеживания действий сотрудников на компьютерах компании. Затем они стали применяться хакерами. На сегодняшний день их используют и веб-маркетологи.

Кейлоггер Olympic Vision является примером именно хакерского программного обеспечения. Он был обнаружен в марте 2016 года.

Чтобы получить доступ к компьютерам жертв, кейлоггер распространялся как вложение к электронному письму. Атака была намеренно нацелена на представителей бизнеса.

В ноябре 2017 года информационная служба BBC сообщила о том, что более 480 коммерческих сайтов используют функцию кейлоггинга для мониторинга активности посетителей.

Это означает, что теперь нам необходимо защищаться и от того, чтобы законопослушные сайты не стали каналом для кражи той или иной личной информации.

Трудно избавиться от кейлоггеров, когда они уже попали на ваш компьютер. Поэтому необходимо проявлять максимальную осторожность при загрузке программ из интернета.

Также важно своевременно обновлять используемое программное обеспечение. Это особенно актуально для операционной системы и браузеров. Крупные разработчики постоянно ищут уязвимости в своих продуктах и закрывают их, чтобы устранить угрозы. Поэтому использование актуальных версий программ является основным способом защиты от всех видов вирусов.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, подписки, отклики, дизлайки, лайки низкий вам поклон!

Пожалуйста, оставляйте свои мнения по текущей теме статьи. За комментарии, отклики, лайки, дизлайки, подписки огромное вам спасибо!

Что такое Keylogger (кейлоггер) и как перехватывают данные ввода

Доброго времени суток, всем тем, кто зашел к нам на «огонек». Сегодня речь пойдет о том, что есть keylogger и как оно вообще работает.

Сегодня речь пойдет не о всем известных обычных «зловредах» (вирусы, трояны, руткиты и т.п.), а о малознакомой (широкому кругу пользователей), но не менее опасной заразе, чем всякие другие.

Что ж, работы непочатый край, засучиваем рукава и вперед.

Читаем.

Вводная

Думаю, те из Вас, кто дружит с английским, уже догадались, что keylogger (в переводе, от сокращения keyboard logger ) означает – клавиатурный регистратор, можно сказать, что это так и есть, однако официальное их название (по науке) – клавиатурные шпионы.

Относится сия «нечисть» к классу spyware – программ-шпионов, т.е. попадая на компьютер (ноутбук/нетбук/планшет и т.п.) пользователя, она выполняет свои грязные дела шпионские функции без Вашего на то ведома, согласия и участия.

Выглядит это примерно так:

Вы ничего не подключали, например, из дополнительных услуг своего сотового оператора и вообще знать ничего не знаете про эти услуги, однако денежки с Вашего баланса полегоньку списываются и поступают куда следует.

Вообще, большинство пользователей недооценивают keylogger как класс угроз, а между тем он несет серьезную опасность, т.к. его главное назначение – сохранять и передавать логины с паролями учетных записей пользователей, кошельков и т.д.

По сути, keylogger фиксирует все действия пользователя на клавиатуре, т.е. это некий «репитер» (повторитель), готовый в любой момент «слить» (куда следует) все то, что он за Вами нафиксировал.

Перехват нажатий клавиш может использоваться обычными программами и часто применяется для вызова функций программы из другого приложения с помощью «горячих клавиш» ( hotkeys ) или, например, для переключения неправильной раскладки клавиатуры (как Keyboard Ninja ).

Посмотрим на концепцию keylogger ‘ов глужбе

Также стоит отметить, что современные клавиатурные шпионы не просто записывают коды вводимых клавиш – они «привязывают» клавиатурный ввод к текущему окну и элементу ввода.

Многие же keylogger ’ы отслеживают список запущенных приложений, умеют делать «снимки» экрана по заданному расписанию или событию, шпионить за содержимым буфера обмена и решать ряд задач, нацеленных на скрытное слежение за пользователем.

Кроме того, ряд современных keylogger ’ов пользуются RootKit- технологиями для маскировки следов своего присутствия в системе.

В общем, вот такая многогранная «зараза», при наличии которой на Вашем компьютере Вы даже чихнуть спокойно не сможете без её ведома 🙂

Примечание:

Стоит сказать, что кейлоггеры довольно древний тип проклятия появились еще во времена MS-DOS – тогда они представляли собой обработчики прерывания клавиатуры размером около 1 кб.

Однако функции клавиатурных шпионов за прошедшее время не изменились, – по-прежнему их первичной задачей является скрытная регистрация клавиатурного ввода с последующей записью собранной информации на диск или передачей по сети.

Вы скажите, что сейчас на рынке куча антивирусных пакетов, как платных, так и бесплатных (о которых мы писали в своих обзорах, это и [“Бесплатный антивирусник” или “Неплохое экономное решение в области безопасности” [avira]] и [Как быстро удалить вирусы. Часть 1 [AVZ]] и т.п.), неужели так сложно отловить какой-то «неказистый» клавиатурный шпион?

Порой-таки да, сие весьма проблематично, ибо с точки зрения антивируса это не вирус (т.к. он не обладает способностью к размножению) и не троянская программа, поэтому многие «защитники» если и ловят кейлоггеры, то только со специальной, расширенной базой и дополнительными модулями, на то нацеленными.

Другая проблема связана с тем, что кейлоггеров известно превеликое множество (да и написать его не составляет особого труда) — как следствие, сигнатурный поиск против них малоэффективен.

Вариация 1. Стандартная клавиатурная ловушка

Самым распространенным вариантом реализации является кейлоггер, устанавливающий клавиатурные ловушки, хуки (с ударом в боксе нет ничего общего :)).

В Windows хуком называется механизм перехвата сообщений системы, использующий особую функцию:

Клавиатурные хуки считывают информацию с системной очереди аппаратного ввода, находящейся в системном процессе. Особую популярность данный метод приобрел в связи с тем, что фильтрующая ловушка позволяет перехватить абсолютно все нажатия клавиш, так как хук контролирует все потоки системы.

Вариация 2. Периодический опрос состояния клавиатуры

Недостатком клавиатурных шпионов такого типа является необходимость периодического опроса состояния клавиатуры с достаточно высокой скоростью, не менее 10-20 опросов в секунду.

Этот метод применяется некоторыми коммерческими продуктами.

Вариация 3. Клавиатурный шпион на базе драйвера

Данный метод наиболее эффективен в сравнении с описанными выше. Возможны как минимум два варианта реализации этого метода – написание и установка в систему своего драйвера клавиатуры вместо штатного или установка драйвера-фильтра. Этот метод (равно как и ловушка) является документированным методом слежения за клавиатурным вводом.

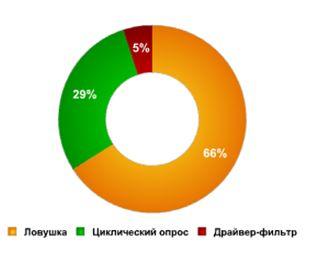

Вообще, чтобы было нагляднее ориентироваться, какие кейлоггеры наиболее популярны, приведу примерный процент их распространенности (см. изображение выше).

Вариация 4. Шпион-руткит

Во многих случаях от руткита-кейлоггера не спасает даже экранная клавиатура, которая часто преподносится как панацея от кейлоггера любого типа.

Аппаратные клавиатурные устройства

В старом варианте выглядело это как-то так:

Т,е помимо программных средств шпионажа за работой пользователя существуют и аппаратные, которые обладают несомненным достоинством – их нельзя обнаружить программными методами.

Варианты реализации аппаратных кейлоггеров:

Что ж. Теперь двинемся далее.

Способы распространения кейлоггеров

Не стоит ждать от клавиатурных шпионов эксцентричных способов распространения, они в целом такие же, как и у других вредоносных программ.

Можно выделить следующие методы распространения кейлоггеров (без учета случаев покупки и установки их заботливым супругом/ой и использования кейлоггеров службами безопасности организаций):

Ну и еще несколько. Для аппаратных, думаю, способ распостранения очевиден.

Методики поиска клавиатурных шпионов

Несмотря на всю изощренность клавиатурных шпионов для их «отлова» (поиска) существуют свои, довольно успешные методики. Приведем самые распространенные из них:

Обобщенные способы защиты от keylogger

Большинство антивирусных компаний добавляют известные кейлоггеры в свои базы, и метод защиты от них не отличается от метода защиты от любого другого вредоносного программного обеспечения:

Что, впрочем, помогает не всегда, ибо, т.к. большинство антивирусных продуктов относит кейлоггеры к классу потенциально опасного программного обеспечения, то следует удостовериться, что при настройках по умолчанию используемый антивирусный продукт детектирует наличие программ данного класса. Если это не так, то для их детектирования необходимо выставить подобную настройку вручную. Это позволит защититься от большинства широко распространенных кейлоггеров.

Рассмотрим подробнее методы защиты с неизвестными кейлоггерами или кейлоггерами, изготовленными специально для атаки конкретной системы.

Подробнее про методологию безопасности

Так как основной целью использования клавиатурных шпионов является получение конфиденциальной информации (номера банковских карт, паролей и т.п.), то разумными методами защиты от них являются следующие:

Одноразовый пароль действует только один раз, при этом часто ограничивается и период времени, в течение которого им можно воспользоваться.

Поэтому даже если такой пароль будет перехвачен, злоумышленник уже не сможет воспользоваться им для получения доступа к конфиденциальной информации.

Аппаратная защита

Для получения одноразовых паролей могут использоваться специальные аппаратные устройства:

В случае использования устройства генерации пароля в виде «брелка», алгоритм получения доступа к защищенной информационной системе таков:

Наиболее разумное и современное решение

Для получения одноразовых паролей могут также использоваться системы, основанные на отправке SMS с мобильного телефона, но это решение давно и прочно считается безопасниками не самым разумным и безопасным решением, поэтому рекомендуется, при прочих равных, избегать его использования.

Но вообще говоря самым надежным вариантом сейчас являются системы двухфакторной авторизации основанной на генерации временных кодов.

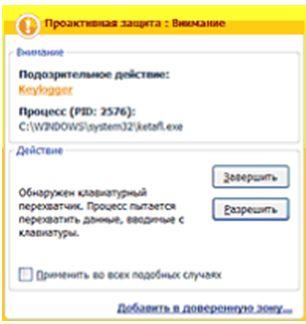

Немного про проактивную защиту

Наиболее «распространенным» решением является использование систем проактивной защиты, которые могут предупредить пользователя об установке или активизации программных кейлоггеров.

Главный недостаток этого способа — необходимость активного участия пользователя для определения дальнейших действий с подозрительным кодом.

Вот такая палка о двух концах. И чуть чуть выделим еще кое-что.

Виртуальная клавиатура как решение

Последний из рассматриваемых способов защиты как от программных, так и от аппаратных кейлоггеров — использование виртуальной клавиатуры.

Виртуальная клавиатура представляет собой программу, показывающую на экране изображение обычной клавиатуры, в которой с помощью мыши можно «нажимать» определенные клавиши.

В целом, экранная клавиатура плохо применима для обмана кейлоггеров, так как она создавалась не как средство защиты, а как средство помощи людям с ограниченными возможностями, и передача данных после ввода с помощью данной клавиатуры может быть очень легко перехвачена вредоносной программой.

Впрочем.. Идем далее.

Программы для поиска и удаления кейлоггеров

Конечно, было бы невежливо с нашей стороны, если бы мы не рассмотрели более подробно и обстоятельно программные способы борьбы с этими «недовирусами» и «недотроянами».

Ну, а так как мы очень вежливые (а местами, прямо-таки чересчур), то приступаем к рассмотрению программ, которые помогут нам в непростом деле борьбы с этой нечистой силой 🙂

Собственно, вот весь арсенал, который может нам оказаться полезным:

Из бесплатных условно-специализированных решений стоит присмотреться к:

Давайте полегоньку закругляться.

Маленькие такие итоги

Теперь давайте еще раз подытожим все, что было сказано. Итак, по пунктам:

Вот как-то так. Теперь к послесловию.

Послесловие

Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное, – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры).

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность.