Правда что телефоны прослушиваются

Как понять, что ваш телефон прослушивают

Как понять, что ваш телефон прослушивают

Легальная прослушка

Любое демократическое государство признает право граждан на тайну частной жизни одним из основополагающих принципов свободы личности. Его защищает конституция, а нарушителям грозят серьезные санкции.

При этом государство как гарант обеспечения безопасности оставляет за собой возможность при определенных условиях прослушивать телефоны людей, а также читать переписку и следить за активностью в интернете. Без этого невозможно эффективно бороться с угрозами, которые исходят, например, от террористов, а также расследовать преступления.

«Каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения», — гарантирует статья 23 Конституции России.

В федеральном законе «Об оперативно-розыскной деятельности» говорится, что легальная прослушка телефонных разговоров, как и отслеживание сообщений и активности в интернете, возможна только при наличии судебного решения. Чтобы его получить, сотрудники спецслужб должны убедить суд, что человек готовится совершить серьезное преступление.

Еще телефон человека могут добавить в существующий судебный ордер и обосновать это оперативными данными о его причастности к преступлению, или указать его среди контактов подозреваемых, или сказать, что он может иметь какую-то информацию по делу. При этом объект прослушки теоретически может вообще не иметь никакого отношения к расследованию.

Судебные решения о прослушке несут гриф «секретно», и узнать фамилии тех, кто оказался «под колпаком», не получится.

В «срочных случаях» прослушку можно начать и без разрешения, например, если нужно предотвратить тяжкое преступление или есть потенциальная угроза безопасности страны. В таком случае сотрудники спецслужб обязаны в течение 24 часов уведомить об этом суд и получить разрешение спустя 48 часов.

По словам бывшего депутата Госдумы и сотрудника КГБ Геннадия Гудкова, спецслужбы обычно формально не нарушают требования закона, поскольку есть судьи, которые «прикомандированы» к силовым ведомствам и разрешают их сотрудникам включать прослушку. Главный редактор сайта agentura.ru, журналист Андрей Солдатов рассказал Би-би-си, что разрешение суда видит только начальник оперативника, который ведет следствие. По его словам, это тот случай, когда система контролирует сама себя.

Прослушка телефонов и контроль интернет-трафика спецслужбами скрывается под аббревиатурой СОРМ — «Система технических средств для обеспечения функций оперативно-розыскных мероприятий». Операторы мобильной связи и интернет-провайдеры сами подключают к ней оборудование. При этом ни мобильный оператор, ни интернет-провайдер не спрашивают разрешения суда на прослушку и не могут ее контролировать. Технически система работает так, что сотруднику спецслужб достаточно просто нажать несколько кнопок, чтобы поставить разговоры на прослушку.

Статистику о том, сколько людей в России прослушивают, найти непросто. В 2016 году правозащитная группа «Агора» на основе данных судебного департамента при Верховном суде России написала доклад «Россия под наблюдением». В нем говорится, что с 2007 по 2015 годы суды выдали больше 4,5 млн разрешений на прослушку и запись телефонных разговоров, а также на доступ к переписке.

Если учесть, что в одном решении может быть сразу несколько фамилий, цифры значительно возрастают. «Таким образом, за последние 9 лет не менее 9 млн человек (примерно 6% жителей) в Российской Федерации могли подвергаться прослушиванию только на основании судебного решения», — отметили правозащитники.

Нелегальная прослушка

Кроме легальной прослушки, которую спецслужбам разрешил суд, можно также стать жертвой нелегальной прослушки. В этом случае речь идет, как правило, не об интересах госбезопасности, а о более приземленных вещах.

Например, конкуренты по бизнесу могут заказать прослушку человека, который обладает какими-то коммерческими секретами. При этом во всех более-менее крупных компаниях работают собственные службы безопасности, которые, в том числе и защищают высокопоставленных сотрудников от прослушки.

Еще доступ к телефонным разговорам — это отличный способ собрать компромат, например, при бракоразводном процессе или для шантажа. Ревнивые мужья и жены тоже могут прослушивать разговоры своих супругов, чтобы следить за ними.

Конечно, для такой прослушки систему СОРМ не используют. В ход идут троянские вирусы. Их можно загрузить через поддельное программное обновление, через электронное письмо с фальшивым приложением или вредоносной ссылкой или же при подключении смартфона к компьютеру.

В интернете можно найти много сайтов, на которых предлагают установить на смартфон так называемые программы контроля. Продавцы подобных услуг, говорят, что этот софт позволит записывать разговоры, получать доступ к смс-переписке и журналу звонков.

Иногда для этого нужен доступ к телефону, что вызывает определенные проблемы, поскольку забрать телефон у пользователя не всегда возможно. Однако в большинстве случаев программное обеспечение можно установить удаленно. Проверить, действительно ли это работает, можно только если воспользоваться такими услугами.

Существуют и другие способы, с помощью которых теоретически можно прослушивать мобильные телефоны. Они едва ли подойдут ревнивым супругам или заботливым родителям, которые хотят контролировать детей, поскольку осуществлять прослушку такими способами дорого и сложно технически.

Другие способы прослушки

Другие способы прослушки

Система протоколов SS7 начала работать в начале 1980-х годов и объединила телефонных операторов во всем мире. Ее используют для обмена информацией и маршрутизации вызовов. В системе есть уязвимость, которая, как писала Washington Post, позволяет прослушивать разговоры и записывать их.

Самое трудное — подключиться к SS7. Нужны связи среди мобильных операторов, которые дадут доступ к системе. После этого нужно узнать идентификаторы абонента, чтобы подключиться к его сети и получить доступ к разговорам и переписке. Жертва прослушки ничего не узнает, так как подключиться к SS7 можно из любой страны мира и прослушивать абонента хоть на другом конце Земли. В даркнете можно найти предложения о слежке и купить программы, которые позволят атаковать SS7.

Поддельные базовые станции

Такое оборудование выглядит как компьютер или ноутбук в комплекте с несколькими телефонами специальных модификаций. Несмотря на видимую простоту управлять такой системой может только высококвалифицированный связист. Стоимость поддельной базовой станции в зависимости от характеристик варьируется от нескольких тысяч до сотни тысяч долларов.

Принцип ее работы заключается в перехвате сигнала связи, который телефон направляет базовой станции оператора для установки соединения и передачи данных. Поскольку система портативная, ее устанавливают вблизи от нужного мобильного телефона (до 500 метров), и поддельная базовая станция становится посредником между телефоном и настоящей станцией. Это позволяет специалистам управлять соединением абонента, например, ослабить шифрование и получить доступ к разговору.

Мобильный комплекс для дистанционной прослушки

Такой комплекс состоит из антенны, которая подключена к компьютеру. Его ставят также на расстоянии не больше 500 метров от абонента. Производители утверждают, что система позволяет перехватывать GSM-сигнал телефона. После этого его нужно расшифровать и запись разговора готова.

Паранойя или новая реальность: правда ли, что нас прослушивают?

В наш быт входит все больше гаджетов, а эксперты по кибербезопасности говорят о растущей угрозе для конфиденциальности. РБК Тренды выяснили, какие устройства и сервисы технически можно задействовать для прослушки пользователя.

Смартфоны

В 2021 году международная группа журналистов из Washington Post, Guardian и Le Monde выяснила, что спецслужбы как минимум десятка стран следили за политиками, бизнесменами, журналистами и правозащитниками с помощью программы Pegasus, разработанной израильской компанией NSO Group.

Это происходило с 2016 года. Сама NSO Group заявляла, что ее ПО предназначено исключительно для борьбы с преступниками и террористами, а поставляется оно только государствам, которые уважают права человека.

Журналистам удалось идентифицировать около тысячи владельцев номеров из 50 стран. В списке прослушиваемых номеров были телефоны живущих в Азербайджане, Бахрейне, Венгрии, Индии, Казахстане, Мексике, Марокко, ОАЭ, Руанде и Саудовской Аравии. Среди них были номера президента Франции Эммануэля Макрона и главы Telegram Павла Дурова.

В мае 2021 года Федеральное бюро расследований США отчиталось о том, что в ходе спецоперации задержало сразу 800 преступников по всему миру и изъяло тонны наркотиков. Это стало возможным благодаря тому, что спецслужбы завербовали разработчика шпионских устройств, который создал смартфоны с прослушкой и внедрил их в синдикаты по всему миру. Защищенные телефоны с Anom имели калькулятор, скрывавший в себе возможность отправки сообщений и фотографий после ввода специального кода. Каждое сообщение, отправленное через Anom, включало «мастер-ключ», который позволял правоохранительным органам расшифровывать его содержимое. Однако позднее эти устройства появились на вторичном рынке как смартфоны Pixel от Google, и их стали покупать обычные пользователи.

Компьютеры

Спецслужбы или хакеры могут устанавливать вредоносные программы на компьютеры, чтобы записывать разговоры их владельцев через микрофоны на ПК. В отличие от веб-камеры, которую можно заклеить, такой микрофон практически невозможно изолировать.

В 2017 году в рамках разведывательной операции BugDrop так прослушивали более 70 организаций и работников сфер управления критической инфраструктурой, СМИ, НИИ. Большинство жертв находились на территории Украины, несколько человек были из России, Саудовской Аравии и Австрии.

Опасность такой прослушки состоит в том, что система ПК не видит вредонос, а большинство обычных антивирусов не могут отсканировать его. Заражение устройства происходит путем отправки фишингового письма, адресованного лично владельцу. Оно включает документ Microsoft Office, который должна открыть жертва, чтобы активировать программный алгоритм.

Умные колонки

В 2019 году целый ряд ИТ-гигантов уличили в прослушке пользователей посредством своих голосовых ассистентов, которые встраивают в умные устройства. Так, Microsoft собирала записи общения пользователей с голосовым ассистентом Cortana и переводчиком Skype Translator. Там оправдались, что эти данные требовались для улучшения сервисов.

Apple обвинили в прослушивании записей разговоров пользователей с голосовым помощником Siri. При этом зачастую ассистент активировался случайно, что позволяло записывать конфиденциальные данные пользователей, в том числе адреса или медицинскую информацию. Подобное обычно происходит при использовании часов Apple Watch и колонки Apple HomePod. Корпорация тогда заявила, что прекратит прослушку, а будет использовать лишь текстовые расшифровки с разрешения владельцев устройств.

Google также признала, что ее подрядчики могут прослушивать записи общения пользователей с Google Assistant. Ассистент автоматически записывал звук по запросу пользователя, обычно после кодовой фразы «ОК, Google». Компания заверяла, что подрядчикам передают только 0,2% всех записей, а в самих аудиофайлах отсутствует идентифицирующая информация. Однако СМИ обнаружили записи с адресами или подробностями личной жизни. Причем, позднее в 2019 году Google возобновила прослушку для «улучшения» пользовательского опыта, правда, уже с разрешения.

Однако и после того, как компании отчитались, что больше не прослушивают пользователей намеренно, целый ряд исследований подтвердил обратное. В том же 2019 году специалисты из SRLabs выяснили, что смарт-динамики Amazon и Google способны предоставлять разную информацию на основе поступающих от пользователей голосовых запросов и даже использоваться для кражи их паролей.

В 2020 году исследователи из Unacceptable обнаружили более тысячи фраз, которые приводят к активации голосовых помощников Alexa, Google Home, Siri и Microsoft Cortana. Причем, многие из них содержатся в фильмах, сериалах и телешоу, например, в «Игре престолов», «Карточном домике» и в новостях.

А исследователи из университетов США и Японии обнаружили уязвимость высокочувствительных MEMS-микрофонов, устанавливаемых в умные колонки. Как выяснилось, они реагируют не только на звук, но и на излучение лазера. Меняя его мощность, можно давать команды умной колонке удаленно на расстоянии до 100 метров и даже через окно.

Smart TV

Умные телевизоры, в том числе производства Samsung, в 2015 году уличили в прослушке пользователей и автоматическом показе рекламы. «Имейте в виду, что если ваши слова содержат личную или другую конфиденциальную информацию, эта информация будет среди данных, собранных и переданных третьей стороне посредством использования вами функции распознавания голоса», — заявляла компания в политике конфиденциальности SmartTV. Сама Samsung собирала голосовые команды, чтобы определить, нужно ли вносить улучшения в эту функцию. Однако в итоге пользователям почему-то показывали определенную рекламу.

А в Wikileaks в 2017 году опубликовали документацию ЦРУ по встроенной программе Weeping Angel для телевизоров Samsung, которая добавляет умному ТВ режим, когда он выглядит выключенным, но при этом записывает разговоры в комнате и отправляет их на веб-сервер спецслужбы. Программу использовала и британская разведка MI5/BTSS.

Теперь Apple и Google позволяют смотреть, к какой информации у приложения Smart TV есть доступ, и иногда пользователи могут настраивать права доступа.

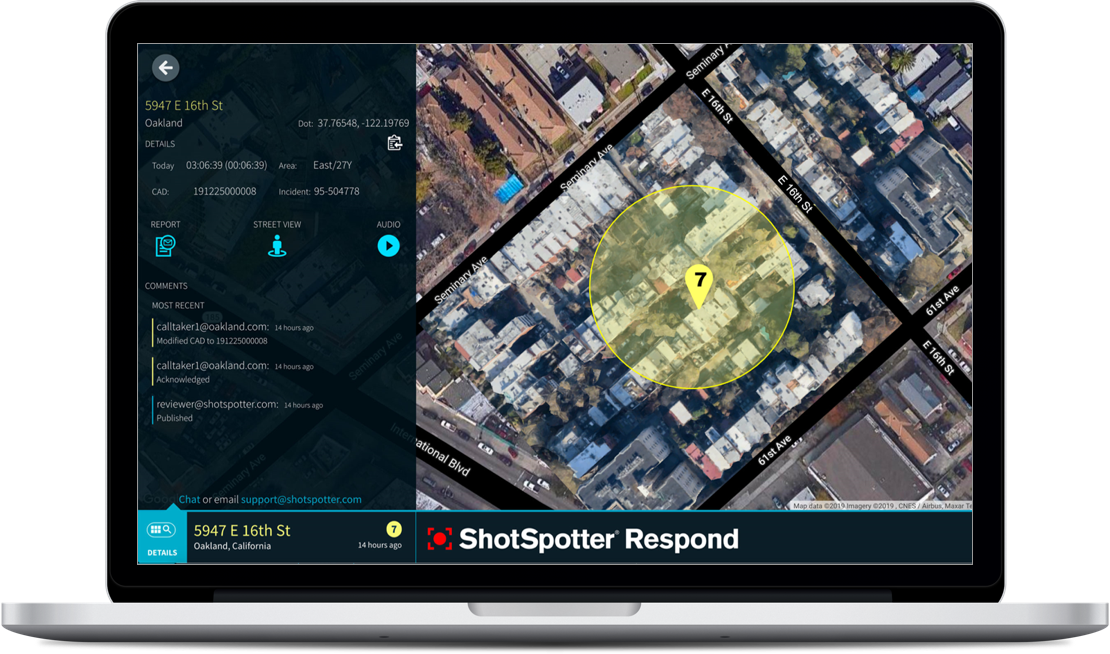

Наружное наблюдение

Более чем в 100 американских городах уже работает система компании ShotSpotter. Она установлена в Нью-Йорке и Чикаго. Микрофоны с чувствительными сенсорами способны определять звуки выстрелов и отправлять в полицию примерные координаты места, где произошла стрельба. Как утверждает компания, датчики верно срабатывают в 90% случаев.

Однако журналисты Motherboard путем исследования судебных документов выяснили, что специалисты ShotSpotter могут менять данные системы по просьбе полиции. Они способны добавлять в систему выстрелы, которых на самом деле не было. Это позволяет полицейским продвигать свою версию событий и даже оправдывать собственную стрельбу. При этом никаких других доказательств нет, а независимый аудит данных невозможен. Сторонний анализ данных показал, что почти 90% срабатываний системы ShotSpotter являются ложноположительными. Показатели статистики преступлений в Чикаго при этом только растут.

Кстати, в начале 2021 года МВД РФ объявило, что собирается внедрить систему распознавания преступников по голосу на основе искусственного интеллекта.

Бытовая техника

В 2020 году Минпромторг выявил произведенные за границей утюги «с закладками», которые позволяют осуществлять прослушку. Чиновники заявили, что это были обычные утюги с микрофонами. Правда, в Минпромторге не смогли уточнить, какого бренда были эти устройства и как с них осуществлялась передача данных.

А сингапурские ученые выяснили, что домашний робот-пылесос можно использовать для записи частных разговоров. Такие пылесосы при работе задействуют датчики на основе лидаров. Они позволяют с помощью лазеров вычислять расстояние до разных объектов и выстраивать карту местности. Однако лидар может считывать и иную информацию на основе вибрации, например, о том, что именно проигрывал динамик или говорил человек в комнате. Специалисты обработали около 19 часов записи и с помощью алгоритмов расшифровали информацию с точностью до 90%.

Израильские ученые пошли еще дальше. Они открыли способ шпионажа с использованием домашних лампочек. По словам исследователей, для прослушки с них потребуется специальное устройство и увеличительное оборудование, например, телескоп. Если направить его на расположенную в доме лампочку, то можно записать разговор находящихся в комнате людей. Способ основан на считывании колебаний давления воздуха с поверхности лампы, которые создает человеческая речь или иные звуки. Собираемый сигнал можно восстановить, расшифровать и перевести в звук с помощью специального алгоритма Lamphone. Исследователи смогли точно распознать человеческую речь с расстоянии до 25 метров от объекта до субъекта слежки.

Вас подслушивают: за кем следят по телефону и как это понять

Смартфон как источник опасности

Эксперт назвал главные признаки прослушки вашего телефона

При этом обезопасить себя от незаконной прослушки можно, соблюдая ряд нехитрых правил безопасности. Так, не стоит передавать телефон третьим лицам и переходить по неизвестным ссылкам. Важно регулярно проверять установленные на смартфоне приложения и отключать его во время конфиденциальных переговоров. При подозрениях на прослушку вы вправе обратиться с заявлением в правоохранительные органы.

КАК ОПРЕДЕЛИТЬ, ЧТО ВАС ПРОСЛУШИВАЮТ

Для начала, далеко не факт, что целенаправленно прослушивать будут именно вас – есть определенные группы риска. «Приложения в телефоне довольно часто прослушивают наши разговоры, но, если речь идет о планомерной слежке, то для нее должны быть какие-то причины», — рассуждает директор компании «Интеллектуальный резерв» Павел Мясоедов. Так, бизнесменом могут заинтересоваться партнеры или конкуренты, также члены семьи часто стараются контролировать друг друга.

Если программу устанавливал профессионал, то «жучок» обнаружит только специалист, если это делал человек с минимумом знаний – найти следы будет проще.

Эксперт посоветовал присмотреться, не ведет ли себя телефон необычно: например, стал быстро разряжаться (особенно – новый аппарат) или сам выключаться. Еще одним признаком возможной прослушки является сильный нагрев устройства при разговоре. Но это косвенные признаки, они могут указывать на технические проблемы. Хуже, если стали появляться программы, которые владелец точно не устанавливал.

Если вы заметили эти нехарактерные признаки, лучше сохранить ценную информацию и сбросить телефон к заводским настройкам. Однако этот метод не поможет, если жучок находится внутри корпуса. «И главное правило безопасности – не пользоваться подаренными гаджетами», — предупреждает Мясоедов.

Если Вас «слушают» правоохранительные органы на основании решения суда, определить это весьма сложно и порой невозможно, продолжает заведующий филиалом московской коллегии адвокатов «Защита» Анатолий Миронов.

«Как правило, в таких случаях связь, интернет и сам смартфон работают в штатном режиме, и никаким чудесным набором цифр и символов вы не определите законное прослушивание телефонных переговоров», — предупреждает он.

Использование интернет-телефонии и мессенджеров с правовой точки зрения не относится к телефонным переговорам, поэтому оперативно-розыскное мероприятие «прослушивание телефонных переговоров» никогда не содержит в себе данных из WhatsApp или Telegram. Однако это вовсе не означает, что у оперативных служб нет возможности получить оттуда интересующие сведения.

КАК ВЕДЕТСЯ ПРОСЛУШКА

C технической точки зрения существует два варианта прослушки – косвенная и прямая, говорит исследователь мобильных угроз в «Лаборатории Касперского» Виктор Чебышев. Косвенная прослушка осуществляется с помощью мобильных базовых станций, но такое оборудование – дорогостоящее, и его возможности сводятся к перехвату голосовых вызовов и текстовых сообщений.

Большой объем коммуникаций на смартфоне проходит в мессенджерах или социальных сетях, поэтому они также могут быть интересны злоумышленникам.

Для перехвата таких сообщений может использоваться метод атаки, получивший название «человек посередине»: это перехват зашифрованного трафика от веб-версий различных сервисов. Однако современные приложения, как правило, уже содержат защиту от такой атаки, поэтому здесь злоумышленники прибегают к попытке заражения смартфона.

«В этом случае речь идет уже о прямой прослушке: с использованием возможностей самого смартфона, а также шпионского или сталкерского софта», — объяснил специалист.

МОЖНО ЛИ ПРЕДОТВРАТИТЬ

Эксперт рассказал, кому кроме вас доступна камера вашего смартфона

Директор информационно-аналитического агентства Telecom daily Денис Кусков добавляет, что специальное ПО на смартфоне может устанавливаться как незаметно от человека, так и самим человеком, не подозревающим этого. Происходит это путем скачивания писем или иной информации, либо переходом по непроверенному адресу.

Если вы скачиваете какие-то приложения, то стоит бережно подходить к вопросу предоставления объема данных этому софту. Предоставляя приложению ряд данных, которые можно собирать с участием микрофона и камеры, стоит понимать, что это будет доступно третьим лицам.

Эксперт рекомендует не передавать свой телефон в незнакомые руки, даже если вас просят сделать звонок. Если есть необходимость донести конфиденциальную информацию –делать это тет-а-тет, а не по мобильному телефону.

«Если Вы ведёте важные конфиденциальные переговоры, то, по возможности отложите телефон в сторону и выключите его», — советует и Миронов.

ПРАВОВОЙ АСПЕКТ

Если вы полагаете, что ваши права были нарушены незаконным прослушиванием телефонных переговоров, то логично будет обратиться с официальным заявлением в правоохранительные органы, которые могут привлечь виновных к ответственности по статье 137 Уголовного Кодекса РФ

«Нарушение неприкосновенности частной жизни» и статье 138 «Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений».

Если же вам стало известно о нарушающей ваши права прослушке телефона, которую проводят сами правоохранительные органы на основании судебного решения, но преступления вы не совершали, то по Закону «Об оперативно-розыскной деятельности», вы вправе истребовать сведения о полученной о вас информации.

«И, пожалуй, самый основной совет: задумывайтесь над тем, что вы говорите, помните древнюю истину «от слов своих оправдаешься, и от слов своих осудишься». Контролируйте себя, а потом уже свой гаджет», — подытожил юрист.

Могут ли злоумышленники прослушивать телефон и как они это делают

Содержание

Содержание

Казалось бы, как возможно прослушать телефон в эпоху криптографии всех сообщений и разговоров. Но ведь технологии работают не только во благо: раз есть новый способ шифрования, значит появится и новый способ взлома. И речь даже не о спецслужбах, а о простых злоумышленниках с гораздо более скромными возможностями.

Для начала определим тип нарушителя и его возможности.