Работает в песочнице что это

List of available regions

Main regions

АМЕРИКА

ЕВРОПА, БЛИЖНИЙ ВОСТОК и АФРИКА

АЗИАТСКО-ТИХООКЕАНСКИЙ РЕГИОН

Что такое песочница? Как работает облачная песочница?

Зачем нужна облачная песочница?

Киберпреступления становятся все более опасными и продуманными с каждым днем, при их совершении используются сложные техники атак, а для установки вредоносного ПО и нарушения конфиденциальности данных находятся новые пути.

Одной из важнейших задач в сфере киберзащиты, стоящих перед малым и средним бизнесом (SMB), становится обеспечение безопасности операций, которые все больше переносятся в облачные службы и Интернет.

Реальность такова, что Интернет, число активных пользователей которого достигает сегодня 4,5 миллиона, стал основной платформой для совершения атак. Недавнее исследование компании Verizon, результаты которого представлены в отчете Data Breach Investigations Report за 2020 г., показало, что 43 % утечек данных в 2019 г. было связано с атаками на веб-приложения.

Способов украсть данные великое множество. Киберпреступники получают доступ к сети компании или к домашней сети человека с помощью ложных URL-адресов, вложений и файлов, внедряя их в фишинговые письма или размещая вводящие в заблуждение ссылки.

Хорошая новость заключается в том, что современные средства веб-защиты (например, облачная песочница и безопасные веб-шлюзы) не отстают в развитии от новейших угроз для сети и электронной почты. Например, безопасные веб-шлюзы проверяют каждый байт веб-трафика (даже зашифрованного) и используют облачную песочницу, чтобы проверять подозрительные веб-материалы на наличие вредоносного содержания.

Как песочница системы кибербезопасности защищает от угроз?

Песочница системы кибербезопасности предлагает безопасную среду для открытия подозрительных файлов, запуска ненадежных программ и загрузок с URL-адресов без влияния на устройство, с помощью которого выполняются эти операции. Ее можно использовать в любое время и в любой ситуации, чтобы безопасно проверить файл или код, который может быть вредоносным, прежде чем отправлять его на устройства. И все это — в изоляции от ПК и сети компании.

В кибербезопасности песочница используется как ресурс для проверки программного обеспечения, которое может быть классифицировано как «безопасное» или «небезопасное». Вредоносные программы становятся все более опасными и распространенными, поэтому опасные приложения, ссылки и загрузки потенциально могут получить бесконечный доступ к данным сети, если они не будут предварительно протестированы в песочнице. Песочницу можно использовать как инструмент для обнаружения атак вредоносных программ и их блокирования до того, как они попадут в сеть. Система позволяет ИТ-специалистам проверить код и точно понять, как он работает, прежде чем он проникнет на конечное устройство, внедряя вредоносные программы или вирусы. Она дает ИТ-отделам понимание и информацию о том, на что следует обращать внимание в других случаях.

В качестве ключевой меры стратегий сетевой и веб-защиты использование песочницы обеспечивает дополнительный уровень безопасности: угрозы можно анализировать, изолируя их от сети, чтобы не позволить им нарушить работу системы. При необходимости приложение или файл можно запустить, а после закрытия песочницы все изменения будут отменены, чтобы исключить риск повреждения устройств.

ПО песочницы предоставляется в виде облачного или размещаемого на устройстве решения и может иметь различные возможности в зависимости от потребностей вашего бизнеса.

Какая разница между облачной и традиционной песочницей, установленной на устройстве?

Во многих компаниях из сегмента SMB быстро понимают, что облачное программное обеспечение позволяет сотрудникам работать продуктивно, где бы они ни находились, существенно сокращает расходы и не требует обслуживания, в отличие от локального оборудования и программного обеспечения. Поэтому решения с использованием физических устройств на месте используются все реже. Среди преимуществ облачного ПО можно назвать удаленную работу, резервное копирование и восстановление, а также сокращение расходов на локальное оборудование.

Как облачные, так и локальные песочницы способны укрепить защиту от угроз нулевого дня. Но облачные песочницы предлагают современному быстрорастущему штату сотрудников ряд преимуществ, связанных с веб-проверкой вредоносных программ, масштабируемостью и удобством использования.

Во-первых, использование облачной песочницы устраняет необходимость локальных серверов и позволяет без труда проверять URL-адреса, загрузки и код по запросу в виртуальной песочнице, полностью отделенной от компьютера и всех сетевых устройств. Локальные песочницы работают на физическом оборудовании и не способны защищать передвигающихся или удаленных сотрудников, тогда как возможность выполнять проверку в виртуальной среде может защищать пользователей как в корпоративной сети, так и за ее пределами.

Облачные песочницы превосходят локальные альтернативы и в том, что касается возможностей проверки, так как они позволяют проверять SSL-трафик, где нередко скрывается вредоносное ПО. Если ваша песочница не способна проверять весь SSL-трафик, вредоносные веб-угрозы могут проникнуть за линию обороны.

Использование облачной песочницы также устраняет необходимость дорогостоящих устройств для проверки на безопасность, которые требуют обслуживания, обновлений, со временем устаревают и приводят к дополнительным расходам.

Какой вариант песочницы больше подходит вашей компании?

Облачная песочница идеально подойдет компаниям с обширной сетью и большим количеством удаленного персонала, так как она обеспечивает защиту сотрудникам вне офиса. Кроме того, облачная песочница может масштабироваться вместе с компанией, тогда как устройства необходимо заменять на аналоги с большей емкостью или приобретать для них дополнительные элементы. Локальное оборудование не способно проверять подозрительные элементы в песочнице удаленно, но оно может стать идеальным выбором для небольших компаний с ограниченным количеством конечных устройств, подключаемых вне корпоративной сети.

Как облачная песочница обеспечивает защиту всей сети от угроз?

После принудительного перехода на удаленную работу из-за пандемии COVID-19 ИТ-специалисты смогли убедиться в преимуществах облачных песочниц. Главным из них является возможность обезопасить удаленных сотрудников, с чем не способны справиться локальные песочницы.

Например, использование удаленными сотрудниками различных подключений к Интернету в гостевых сетях (которые из-за большого количества пользователей можно без труда взломать или использовать для совершения киберпреступлений) представляет собой реальную опасность, если не предусмотрены меры по защите удаленного персонала. Дело в том, что, пользователь подвергается потенциальным угрозам, как только покидает сеть, поскольку взять с собой локальную систему невозможно. Облачная песочница защищает всю сеть независимо от местоположения. Дополнительные советы, связанные с безопасностью во время удаленной работы, можно найти в блоге Avast Business.

Чем песочница отличается от функции Avast Business CyberCapture?

Киберпреступники выбирают быстрые, новаторские схемы взлома сети и воздействуют на максимально возможное количество пользователей за короткий отрезок времени. Одним из способов устранения этой проблемы, предусмотренных решениями Avast Business для защиты конечных точек, является собственная функция сканирования файлов — CyberCapture. Ей оснащены все антивирусные продукты Avast Business.

Функция CyberCapture разработана для автоматического обнаружения и анализа редких подозрительных файлов. Она использует машинное обучение и анализ поведения, чтобы выполнить глубокий анализ потенциально вредоносного ПО. Эта функция используется для обнаружения подозрительных неизвестных файлов и их перехвата для более тщательной проверки. Если вредоносное ПО будет обнаружено, CyberCapture отправит его в карантин и прекратит его работу, чтобы предотвратить выполнение вредоносного кода в системе пользователя и воздействие на сеть.

Как и облачная песочница, функция CyberCapture работает в облачной среде, выявляя вредоносные программы, использующие шифрование для маскировки своих истинных намерений, и раскрывая их ложный код, чтобы определить реальные команды и инструкции таких программ. Затем ПО отмечается как безопасное или небезопасное, в последнем случае оно помещается в карантин и не может запускаться на устройстве.

Функция CyberCapture работает автоматически, тогда как облачная песочница используется по запросу любым пользователем или ИТ-отделом, который хочет запустить определенный файл или приложение в облачной среде, изолированной от устройства.

Песочница может работать в сочетании с функцией CyberCapture, передавая CyberCapture полученную информацию и позволяя ИТ-отделу лучше определять вредоносное и безопасное поведение, постоянно укрепляя защиту от угроз.

Как работает Песочница

Современные кибератаки все чаще ориентированы на конкретную отрасль (банки, ритейл, промышленность, госсектор, интернет-магазины и т.п.) или конкретную компанию. Уникальный характер таких угроз позволяет с легкостью обходить классические средства защиты – антивирусы, межсетевые экраны, IPS, почтовые и веб-шлюзы и т.д. Конечная цель злоумышленников – перевести деньги в свою пользу, осуществить шпионаж, кражу ценной информации, вымогательство, остановить производство и вывести из строя оборудование. Такие средства по обнаружению современных атак, как песочница, а также превентивные меры (аналитика по инцидентам, локализация заражения в сети, действия по предотвращению атаки и исключению повторных инцидентов) помогают эффективно нейтрализовать целевые атаки.

Что такое песочница?

Песочница – механизм для безопасного исполнения программ. Песочницы часто используют для запуска непроверенного кода из неизвестных источников и обнаружения вирусов и закладок. У антивирусных средств простые методы обнаружения, такие как сигнатурный анализ, наличие поведенческого анализа, не позволяют обнаружить тщательно спланированное проникновение. А средства ATP полностью эмулируют запуск в работу файла на обычной ОС с полным анализом происходящего. По факту мы запускаем его на изолированной станции под пристальным наблюдением. Это особенно актуально в тех случаях, когда вредоносная программа выдерживает паузу в начале своей работы.

В песочницу не пойдет известный и заведомо вредоносный код, потому что вердикт и так понятен, межсетевой экран его не пропустит. Только если у межсетевого экрана недостаточно данных для принятия решения, он отправляет его в песочницу.

Песочница может быть облачной, а может работать на стороне заказчика, сути это не меняет. Код запускается, его поведение мониторится. Таким образом можно отследить, что происходит на виртуальной машине и посмотреть, что этот файл мог бы сделать, если бы попал на нашу машину.

Обычно не все межсетевые экраны умеют задерживать файл для получения вердикта от песочницы, требуется еще агент на рабочей станции. А нужен он затем, что после того, как файл скачан, проверка в песочнице не происходит мгновенно (производитель обычно гарантирует в районе 5 минут SLA). В любом случае у пользователя довольно много времени, чтобы этот файл открыть. Часто это целый комплекс технических решений на разных уровнях, который служит для одной задачи.

Вендоры поддерживают специализированные базы знаний, которые позволяют выделять большее число угроз. Есть репутационные проверки, когда, условно, у вас или в облаке проверили какой-то файл, и нет смысла его «гонять» заказчику по всему миру опять в таких же песочницах и выносить вердикт в каждой инфраструктуре. В этом случае используется репутационная модель, единая сеть безопасности. Туда попадает необходимая информация, а затем на ее основании формируется индикатор компрометации. То есть выявляется вредоносный файл, мы понимаем, как он работает, и в этом случае эффективнее разослать информацию о нем по своим клиентам. А в общую базу данных добавить сведения о том, как этот файл работает. Если он обратился к какому-то файлу, сделал переименование, совокупность этих факторов может означать индикатор компрометации, разослав который всем, мы можем быстро обнаруживать уязвимость, не прибегая к возможностям песочницы.

Проверка на вредоносность не должна идти первой в линии защиты. Сначала это могут быть межсетевое экранирование, антиспам, антифишинг, которые внедрены в почтовую систему, прокси-сервера, обнаружение вторжения на сетевом уровне, и только после прохождения файлом этих барьеров идет песочница – крайняя мера защиты. На этом этапе необходимо понимать, что оперативность проверки файла требует больших ресурсов, большой поток таких файлов повлечет за собой дополнительные затраты. Чтобы их сократить, необходимо сперва максимально эффективно использовать существующие средства защиты.

Песочница в Windows

Песочница — это новый легковесный инструмент в ОС Windows, позволяющий запускать приложения в безопасном изолированном окружении.

Случалось ли Вам оказаться в ситуации, когда необходимо запустить какую-то программу, но Вы не совсем уверены в источнике её происхождения? Или другой пример — необходимость проверить что-то на «чистой» версии Windows. Во всех подобных случаях раньше был только один выход — установить ОС на отдельную физическую или виртуальную машину и провести нужный эксперимент. Но это больше не так.

Microsoft разработал новый механизм под названием Песочница (eng. Windows Sandbox). Это изолированное временное окружение, в котором Вы можете запускать подозрительное программное обеспечение без риска навредить своему ПК. Любое ПО, установленное в Песочнице, остаётся только в Песочнице и не может взаимодействовать с основной ОС. Как только Вы закрываете Песочницу — всё её содержимое безвозвратно уничтожается.

Вот основные особенности Песочницы:

Системные требования

Быстрый старт

1. Установите Windows 10 Pro или Enterprise, билд 18305 или выше

2. Включите виртуализацию:

3. Откройте (через Панель Управления) список установленных компонентов Windows и включите в нём Песочницу. Нажмите ОК. Если увидите запрос на перезагрузку компьютера — подтвердите его.

4. Запустите Песочницу из меню Пуск. Разрешите повышение прав для её процесса.

5. Скопируйте (через буфер обмена) в Песочницу бинарник, который хотите запустить.

6. Запустите бинарник в Песочнице. Если это инсталлятор — пройдите процедуру установки и запустите установленное приложение.

7. Используйте приложение по назначению.

8. Когда закончите — просто закройте Песочницу. Всё её содержимой будет удалено.

9. Опционально — можете убедиться, что в Вашей основной ОС ничего не изменилось.

Что под капотом у Песочницы

Песочница Windows построена на технологии, которая называется Windows Containers. Контейнеры разрабатывались (и давно используются) для работы в облаке. Microsoft взял уже достаточно зрелую и протестированную технологию и доработал её для пользователей десктопной Windows.

Среди ключевых адаптаций можно отметить:

Динамически генерируемый образ

Песочница является хотя и легковесной, но всё же виртуальной машиной. И, как любой виртуальной машине, ей требуется образ, с которого она может загрузится. Важнейшей особенностью Песочницы является то, что Вам не нужно откуда-то качать или создавать этот образ. Он создастся на лету, из файлов вашей текущей ОС Windows.

Мы хотим всегда получить одно и то же «чистое» окружение для Песочницы. Но есть проблема: некоторые системные файлы могут меняться. Решением было создание «динамически генерируемого образа»: для изменённых файлов в него будут включаться их оригинальные версии, но вот неизменные файлы физически в этот образ входить не будут. Вместо них будут использоваться ссылки на реальные файлы на диске. Как показала практика — такими ссылками будут большинство файлов в образе. Лишь малая их часть (около 100 МБ) войдут в образ полностью — это и будет его размер. Более того, когда Вы не используете Песочницу, эти файлы хранятся в сжатом виде и занимают около 25 МБ. При запуске Песочницы они разворачиваются в тот самый «динамический образ» размером около 100 МБ.

Умное управление памятью

Управление памятью для Песочницы — ещё одно важное усовершенствование. Гипервизор позволяет запускать на одной физической машине несколько виртуальных и это, в общем, неплохо работает на серверах. Но, в отличии от серверов, ресурсы обычных пользовательских машин значительно более ограничены. Для достижения приемлемого уровня производительности Microsoft разработал специальный режим работы памяти, при котором основная ОС и Песочница могут с некоторых случаях использовать одни и те же страницы памяти.

В самом деле: поскольку основная ОС и Песочница запускают один и тот же образ ОС, то большинство системных файлах в них будут одни и те же, а значит нет смысла дважды загружать в память одинаковые библиотеки. Можно сделать это один раз в основной ОС, а когда тот же файл понадобится в памяти Песочнице — ей можно дать ссылку на ту же страницу. Конечно, требуются некоторые дополнительные меры для обеспечения безопасности подобного подхода, но Microsoft позаботилась об этом.

Интегрированный планировщик

В случае использования обычных виртуальных машин гипервизор контролирует работу виртуальных процессоров, работающих в них. Для Песочницы была разработана новая технология, которая называется «интегрированный планировщик», которая позволяет основной ОС решать когда и сколько ресурсов выделить Песочнице. Работает это так: виртуальный процессоры Песочницы работают как потоки внутри процесса Песочницы. В итоге они имеют те же «права», что и остальные потоки в вашей основной ОС. Если, к примеру, у вас работают какие-то высокоприоритетные потоки, то Песочница не будет отнимать у них много времени для выполнения своих задач, которые имеют нормальный приоритет. Это позволит пользоваться Песочницей, не замедляя работу критически важных приложений и сохраняя достаточную отзывчивость UI основной ОС, аналогично тому, как работает Linux KVM.

Главной задачей было сделать Песочницу с одной стороны просто обычным приложением, а с другой — дать гарантию её изоляции на уровне классических виртуальных машин.

Использование «снимков»

Как уже говорилось выше, Песочница использует гипервизор. Мы по сути запускаем одну копию Windows внутри другой. А это означает, что для её загрузки понадобится какое-то время. Мы можем тратить его при каждом запуске Песочницы, либо сделать это лишь раз, сохранив после загрузки всё состояние виртуальной ОС (изменившиеся файлы, память, регистры процессора) на диске. После этого мы сможем запускать Песочницу из данного снимка, экономя при этом время её старта.

Виртуализация графики

Аппаратная виртуализация графики — это ключ к плавному и быстрому пользовательскому интерфейсу, особенно для «тяжелых» в плане графики приложений. Однако, классические виртуальные машины изначально ограничены в возможностях напрямую использовать все ресурсы GPU. И здесь важную роль выполняют средства виртуализации графики, которые позволяют преодолеть данную проблему и в какой-то форме использовать аппаратную акселерацию в виртуальном окружении. Примером такой технологии может быть, например, Microsoft RemoteFX.

Кроме того, Microsoft активно работала с производителями графических систем и драйверов для того, чтобы интегрировать возможности виртуализации графики непосредственно в DirectX и WDDM (модель драйверов в ОС Windows).

В результате графика в Песочнице работает следующим образом:

Это позволяет виртуальному окружению получать полноценный доступ к аппаратно акселерируемой графике, что даёт как прирост производительности, так и экономию некоторых ресурсов (например, заряда батареи для ноутбуков) в следствие того, что для отрисовки графики больше не используются тяжелые расчёты на CPU.

Использование батареи

Песочница имеет доступ к информации о заряде батареи и может оптимизировать свою работу для его экономии.

Использование песочницы Windows 10 для безопасного и приватного серфинга в интернете

В своем прошлом блоге «Мнение: почему не стоит сидеть на Windows 7 и 8.1 в 2019 году» я поднимал вопросы безопасности в ОС, теперь хочу рассказать еще об одном эффективном способе поднять защищенность вашей системы.

реклама

реклама

Сегодня я расскажу вам, как установить, настроить и запускать Windows Sandbox и как с ее помощью осуществлять безопасный и приватный серфинг в интернете даже по вредоносным сайтам, полными вирусов и троянов.

Для чего это может понадобиться? Например, вам надо скачать какую-нибудь древнюю версию редкой программы, которая есть только на подозрительных сайтах. Сама программа может быть безобидной, а вот сайт, с которого она распространяется, может быть забит троянами, вирусами и эксплойтами. Виртуальная машина или песочница Windows позволит вам совершенно спокойно посещать такие сайты, так как она не имеет пересечения с вашей основной ОС. Если и произойдет заражение, то оно будет ограничено виртуальной машиной.

Ну что же, перейдем к практике. Windows Sandbox встроена в Windows 10 May 2019 Update и Windows 10 November 2019 Update редакций Pro или Enterprise.

Для начала в BIOS активируем функцию виртуализации.

реклама

Можно включить ее и командами PowerShell:

Теперь найдите Windows Sandbox в меню «Пуск», запустите ее и разрешите повышение привилегий.

Теперь можно приступать к интернет-серфингу. В песочнице есть браузеры internet explorer и EDGE.

реклама

Для примера я включу www.youtube.com. Все прекрасно воспроизводится. Потребляется около 4-5 ГБ памяти. Процессор Intel Core i5 с четырьмя ядрами загружен на 40-60%.

Сама песочница внутри себя потребляет 1.3 ГБ.

При желании можно скопировать в нее любой портабельный браузер и пользоваться им, это занимает несколько десятков секунд. Я копирую Comodo Dragon.

Особых фризов и лагов замечено не было. Иногда были редкие подвисания после закрытия окон, и EDGE не захотел проигрывать видео на www.youtube.com, но выручил internet explorer, в нем все прекрасно воспроизводилось.

Для запуска песочницы и ее настройки удобно использовать программу Windows Sandbox Editor от technet.

Она на английском, но простая и понятная. После ее использования сохранится файл с расширением *.wsb, запуском которого вы будете запускать песочницы с заданными параметрами. Не забывайте включить ускорение посредством GPU в Windows Sandbox, это здорово ускоряет работу с браузером.

Не забывайте, что «Drag and Drop» в окно песочницы не работает, а вот «скопировать» и «вставить» работают. Копирование в случае использования SSD-накопителя происходит довольно быстро. Главное, не забывайте, что все содержимое Windows Sandbox будет уничтожено при закрытии, поэтому надо скопировать информацию в компьютер до выключения.

Итоги

В виде встроенной виртуальной машины Windows Sandbox мы получили не только инструмент проверки подозрительных файлов, но и возможность абсолютного безопасного открытия вредоносных сайтов. Но, не забывайте, что при таком посещении опасных сайтов информация браузера может быть скомпрометирована, поэтому старайтесь не вводить логины и пароли.

Обзор программ для работы с виртуальными песочницами

Ошибочно полагать, что встроенная защита операционной системы, антивирус или брандмауэр полностью защитят от вредоносных программ. Впрочем, вред может быть и не столь явным, как в случае с вирусами: несколько приложений способны замедлить работу Windows, повлечь за собой аномалии различного рода. Со временем последствия неконтролируемых процессов со стороны «самодеятельного» программного обеспечения дают о себе знать, и деинсталляция, удаление ключей реестра и другие способы очистки уже не помогают.

В таких ситуациях отличную службу могут сыграть программы-песочницы, которым посвящен этот обзор. Принцип работы песочниц отчасти сопоставим с виртуальными машинами (Oracle VM VirtualBox и др., VMware Virtualization). Благодаря виртуализации, все процессы, инициированные программой, выполняются в песочнице — изолированной среде с жестким контролем системных ресурсов.

Данный способ изоляции кода достаточно активно применяется в антивирусном ПО (KIS 2013, avast!), в программах, таких как Google Chrome (в песочнице работает Flash). Не следует, однако, делать вывод, что программы-песочницы являются полной гарантией безопасности. Это всего лишь одно из эффективных дополнительных средств по защите ОС (файловой системы, реестра) от внешних воздействий.

На iXBT.com уже был опубликован обзор программы для создания виртуального окружения — Free BufferZone Pro. Сегодня будут рассмотрены другие приложения, в более широком плане: это не только настольные решения, но и облачные сервисы, улучшающие не только безопасность, но и анонимность, дающие возможность запуска со съемного носителя, с другого компьютера.

Sandboxie

Разработчик Ronen Tzur сравнивает действие программы Sandboxie с невидимым слоем, нанесенным поверх бумаги: на него можно наносить любые надписи; при снятии защиты, лист останется нетронутым.

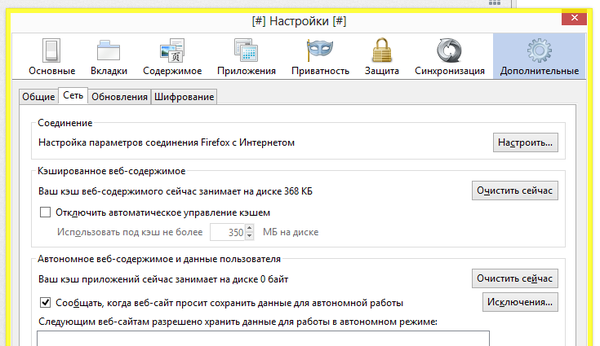

Последний пункт подразумевает, что в песочнице можно устанавливать и запускать любые клиентские приложения — браузеры, IM-мессенджеры, игры — без воздействия на систему. Sandboxie контролирует доступ к файлам, дисковым устройствам, ключам реестра, процессам, драйверам, портам и другим потенциально незащищенным источникам.

Для запуска программы в песочнице достаточно перетянуть исполнимый файл в окно Sandboxie Control, в созданную по умолчанию песочницу. Есть и другие способы — например, меню Проводника Windows или область уведомлений. Окно программы, запущенной в эмулированной среде, будет заключено в желтую рамку, а в заголовке указана решетка (#).

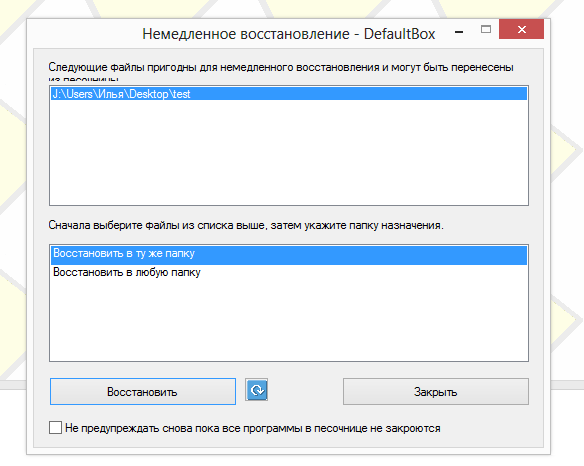

Если при работе с изолированной программой нужно сохранить результаты на диск, указывается любой желаемый источник — файлы будут помещены в папку песочницы, в то время как по указанному адресу, за пределами песочницы, его не будет. Для «реального» переноса файлов из песочницы, следует использовать опцию восстановления. Есть два их вида — быстрое или немедленное, в обоих случаях, перед запуском программы в песочнице, нужно настроить папки для восстановления («Настройки песочницы — Восстановление»).

Более детальные настройки доступа расположены в разделах «Ограничения» и «Доступ к ресурсам». Они могут потребоваться в том случае, если приложение не может работать без определенных привилегий (требуется определенная системная библиотека, драйвер или т. п.). В «Ограничениях», применительно к программам или группам, настраивается доступ в Интернет, к аппаратным средствам, IPC-объектам, а также доступ низкого уровня. В «Доступе к ресурсам» — соответствующие настройки для файлов, директорий, к реестру и прочим системным ресурсам.

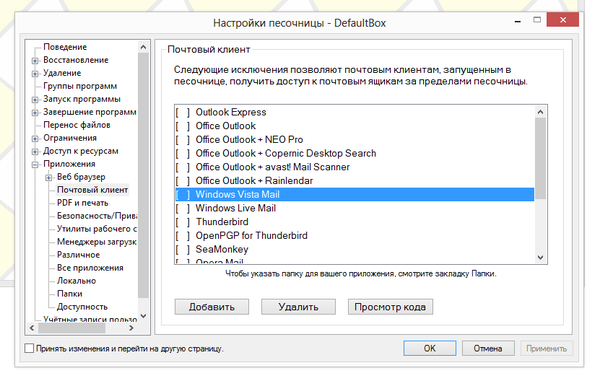

Также в настройках Sandboxie находится важный раздел «Приложения», где собраны группы программ, для которых предоставлен доступ к указанным ресурсам. Изначально все элементы списка деактивированы, для применения изменений для конкретного приложения нужно отметить его в списке и нажать кнопку «Добавить».

Таким образом, можно создавать песочницы с различными параметрами. Разрешается клонировать конфигурацию уже имеющейся песочницы, для этого, при создании новой, из выпадающего списка нужно выбрать ту среду, из которой требуется перенести настройки.

Резюме

С помощью приложения Sandboxie можно создавать виртуальные среды любых конфигураций, без ограничений для пользователя. Sandboxie предоставляет большое количество настроек как для отдельных приложений, так и для песочниц.

[+] Гибкая настройка каждой песочницы

[+] Создание правил для группы программ

[−] Нельзя создавать дистрибутивы

[−] Отсутствие мастера настройки

Evalaze

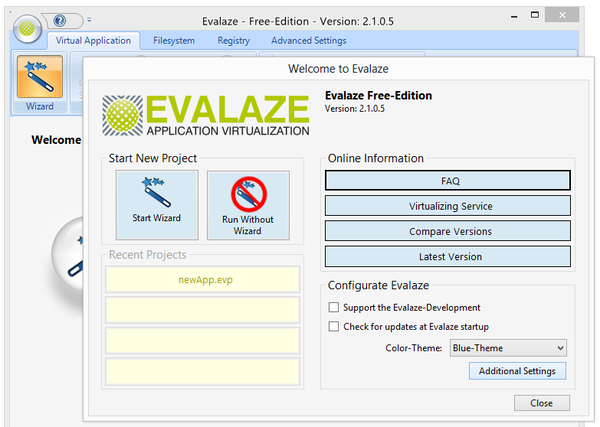

Символично, что Evalaze берет свое начало от программы Thinstall 2007, на данный момент принадлежащей компании VMware.

Evalaze не столь известна, как Sandboxie, среди программ для работы с песочницами, однако имеет ряд интересных особенностей, выделяющей ее из ряда подобных решений. Благодаря виртуализации, приложения можно запускать в автономной среде с любого компьютера, вне зависимости от наличия драйверов, библиотек, более новых версий запускаемого приложения. При этом не требуется ни предварительная настройка, ни дополнительные конфигурационные файлы или библиотеки или ключи реестра.

На странице Compatibility опубликован список приложений, протестированных на совместимость с различными ОС и версиями Evalaze. Например, такие программы, как Adobe Reader, AutoCAD, Google Earth, Outlook, Skype нельзя виртуализировать, в то же время, как большинство приложений из обширного списка полноценно работают с Evalaze.

В главном окне Evalaze доступен мастер создания проекта (Start Wizard). На первом этапе указывается имя и расположение файлов для работы в песочнице. Перед установкой нового приложения Evalaze создает снимок файловой системы и реестра. В PRO-версии можно выбрать глубину сканирования, в бесплатной данной опции нет.

На следующем шаге требуется выбрать инсталлятор, произвести полную установку и запустить приложение хотя бы один раз. После чего в Evalaze запускается вторичное сканирование, сравниваются изменения и создается снимок виртуального приложения. Его можно «персонализировать»: настроить ярлыки на Рабочем столе, в Главном меню, добавить заставку.

Пользователь может выбрать один из трех способов изоляции новоявленного приложения — WriteCopy, Merge-Mode или Full. Для системных утилит, помещенных в песочницу, рекомендуется режим Write Copy, при котором запросы доступа для чтения передаются в песочницу, и все изменения производятся с копией реальных данных (подробнее см. здесь).

Полученная конфигурация может быть сохранена в проект. От начала и до конца процесс настройки виртуального приложения занимает больше времени, чем, скажем, в Sandboxie, однако он более последователен и понятен.

Следует отметить две дополнительные возможности Evalaze, которые, вероятно, заинтересуют разработчиков ПО, тестировщиков: это работа с виртуальной файловой системой и виртуальным реестром. Данные автономные среды Evalaze можно редактировать на свое усмотрение, добавляя файлы, директории, ключи, необходимые для функционирования той или иной виртуальной программы.

Также в Evalaze можно настраивать ассоциации «из коробки»: виртуальное приложение при запуске сразу создаст необходимые ассоциации с файлами в ОС.

Резюме

Программа, с помощью которой можно создавать автономные приложения, которые удобно использовать во всевозможных ситуациях, что в целом облегчает миграцию, совместимость, безопасность. Увы, бесплатная версия практически бесполезна, она интересна только для очень поверхностного изучения функций Evalaze.

[−] Малофункциональная ознакомительная версия

[−] Высокая цена Pro-версии

[+] Присутствует мастер настройки

[+] Виртуальные файловая система и реестр

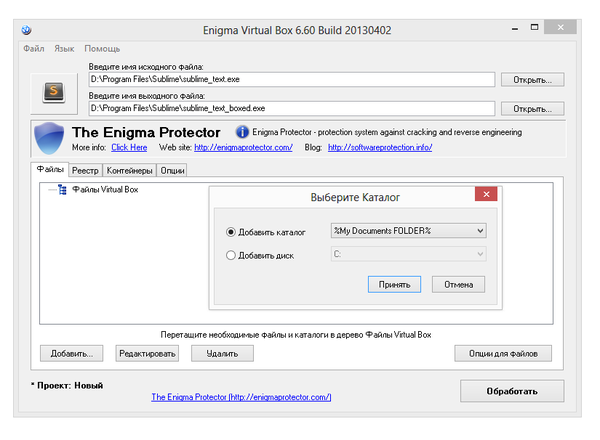

Enigma Virtual Box

Программа Enigma Virtual Box предназначена для запуска приложений в изолированной виртуальной среде. Список поддерживаемых форматов включает в себя dll, ocx (библиотеки), avi, mp3 (мультимедиа), txt, doc (документы) и др.

Enigma Virtual Box моделирует виртуальную среду вокруг приложения следующим образом. Перед запуском приложения срабатывает загрузчик Virtual Box, который считывает информацию, которая необходима для работы программы: библиотеки и другие компоненты — и предоставляет их приложению вместо системных. В результате программа работает автономно по отношению к ОС.

На конфигурацию песочниц Sandboxie или Evalaze, как правило, уходит минут 5. На первый взгляд, в Virtual Box также не предполагается длительная настройка. В документации использование программы вмещается фактически в одно предложение.

Всего 4 вкладки — «Файлы», «Реестр», «Контейнеры» и, собственно, «Опции». Нужно выбрать исполнимый файл, указать расположение конечного результата и запустить обработку. Но впоследствии оказывается, что виртуальное среду нужно создавать самостоятельно. Для этого и предназначены три рядом идущие раздела «Файлы», «Реестр» и «Контейнеры», где вручную добавляются нужные данные. После чего можно нажать обработку, запустить выходной файл и проверить работоспособность программы.

Резюме

Таким образом, в Enigma Virtual Box нет анализа ОС до установки приложения и после, как в случае с Evalaze. Акцент смещен в сторону разработки — поэтому, скорее, Virtual Box полезен для тестирования, проверки совместимости, создания искусственных условий для запуска программы. Виртуализация неизвестных приложений вызовет затруднения, поскольку пользователь будет вынужден самостоятельно указывать все связи программы самостоятельно.

[−] Отсутствие удобной настройки

[+] Используемые программой ресурсы можно определить самостоятельно

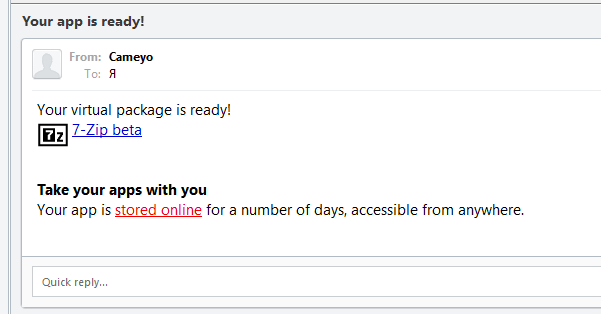

Cameyo

Cameyo предлагает виртуализацию приложений в трех направлениях: бизнес, разработка персональное использование. В последнем случае, песочницу можно задействовать для сохранения ОС в «чистом» состоянии, хранения и запуска приложений на съемных носителях и в облачные сервисах. Кроме того, на портале cameyo.com опубликовано несколько сотен уже сконфигурированных виртуальных приложений, а это еще и экономия времени пользователя.

Этапы создания виртуального приложения схожи с Enigma Virtual Box: вначале создается снимок системы перед установкой, затем после нее. Изменения между этими состояниями учитываются при создании песочницы. Однако, в отличие от Virtual Box, Cameyo синхронизируется с удаленным сервером и публикует приложение в облачном хранилище. Благодаря этому, приложения можно запускать на любом компьютере с предоставленным доступом к аккаунту.

Через библиотеку (Library) можно скачать для последующего запуска популярные системные приложения (Public Virtual Apps): архиваторы, браузеры, проигрыватели и даже антивирусы. При запуске предлагается выбрать исполнимый файл и указать, стабильно он работает или нет (что, видимо, как-то учитывается модераторами галереи Cameyo).

Еще одна интересная возможность — создание виртуального приложения через веб-интерфейс. Установщик можно загрузить с компьютера либо указать URL файла.

Процесс конвертации, по заявлениям, занимает от 10 до 20 минут, но часто время ожидания меньше в несколько раз. По окончании, на email приходит уведомление со ссылкой на опубликованный пакет.

При всех облачных удобствах нужно отметить два важных момента. Первый: каждая программа время ко времени обновляется, а в библиотеке присутствуют достаточно устаревшие экземпляры. Второй аспект: приложения, добавленные пользователями, может идти вразрез с лицензией отдельно взятой программы. Необходимо это понимать и учитывать при создании пользовательских дистрибутивов. И третье — никто не даст гарантии, что виртуальное приложение, выложенное в галерею, не модифицировано злоумышленником.

Резюме

Удобный облачный сервис, к которому можно подключиться на любом компьютере, позволяющий быстро создавать портативные приложения. Настройка песочниц сведена к минимуму, не все прозрачно с проверкой на вирусы и безопасностью в целом — однако в данной ситуации достоинства способны компенсировать недостатки.

[+] Сетевая синхронизация

[+] Доступ к пользовательским приложениям

[+] Создание виртуальных приложений онлайн

[−] Отсутствие настройки песочниц

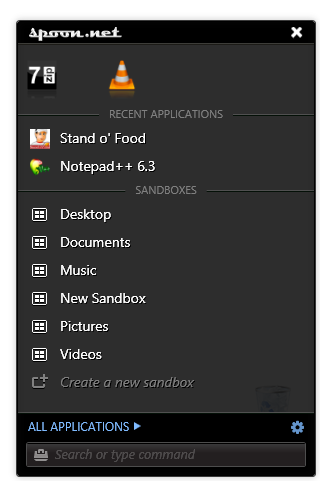

Spoon.net

Spoon Tools — это комплекс инструментов для создания виртуальных приложений. Кроме профессиональной среды Spoon Studio, spoon.net заслуживает внимания как облачный сервис, который интегрируется с Рабочим столом, позволяя быстро создавать песочницы.

Для интеграции с Рабочим столом необходимо зарегистрироваться на сервере spoon.net и установить специальный виджет. После регистрации пользователь получает возможность скачивать с сервера виртуальные приложения через удобную оболочку.

Быстрый доступ к виджету spoon.net возможен посредством сочетания клавиш Alt + Win. Оболочка включает в себя строку поиска, по совместительству — консоль. В ней производится поиск приложений на компьютере и на веб-сервисе.

Очень удобна организация десктопа: на виртуальный Рабочий стол можно перетянуть нужные файлы, которые будут синхронизироваться со spool.net. Новые песочницы можно создавать буквально двумя кликами.

Безусловно, по части настройки песочниц Spoon не может составить конкуренцию Sandboxie или Evalaze по той причине, что в Spoon они попросту отсутствуют. Нельзя устанавливать ограничения, конвертировать «обычное» приложение в виртуальное. Для этих целей предназначен комплекс Spoon Studio.

Резюме

Spoon — «самая облачная» оболочка для работы с виртуальными приложениями и, вместе с тем, наименее поддающаяся настройке. Данный продукт придется по вкусу пользователям, которым важна не столько безопасность работы посредством виртуализации, сколько удобство работы с необходимыми программами повсеместно.

[+] Интеграция виджета с Рабочим столом

[+] Быстрое создание песочниц

[−] Отсутствие настроек по ограничению виртуальных программ